Professional Cloud Developer

あなたはCloud Runを使用してWebアプリケーションをホストしています。アプリケーションが実行されているプロジェクトIDとリージョンを安全に取得し、この情報をユーザーに表示する必要があります。最もパフォーマンスの高いアプローチを使用したいと考えています。どうすべきですか?

あなたはアプリケーションをGoogle Cloud Platformに移行しましたが、既存の監視プラットフォームは維持しました。現在、通知システムが時間的制約のある重大な問題に対して遅すぎることが判明しました。 どうすべきでしょうか?

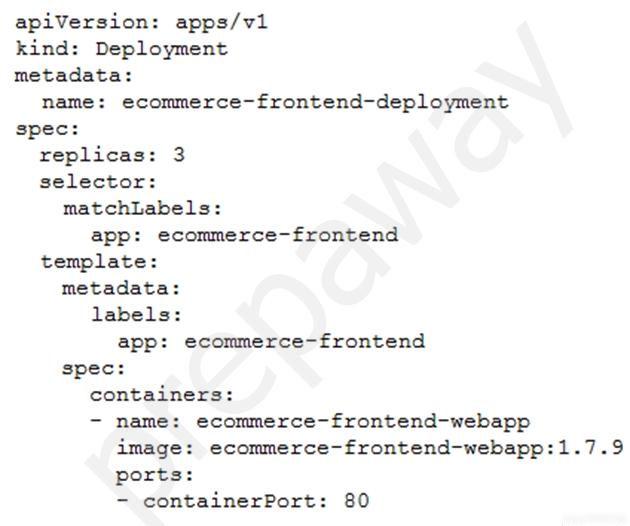

あなたのアプリケーションはGoogle Kubernetes Engine (GKE) クラスターにデプロイされています。アプリケーションの新しいバージョンがリリースされると、CI/CDツールは `spec.template.spec.containers[0].image` の値を更新し、新しいアプリケーションバージョンのDockerイメージを参照するようにします。Deploymentオブジェクトが変更を適用する際、新しいバージョンのレプリカを少なくとも1つデプロイし、新しいレプリカが正常になるまで以前のレプリカを維持したいと考えています。 以下に示すGKE Deploymentオブジェクトに対して、どの変更を行うべきですか?

あなたは、Terraformを使用してラップトップからGoogle Cloudにリソースをデプロイする必要があります。Google Cloud環境のリソースは、サービスアカウントを使用して作成する必要があります。あなたのCloud Identityは、roles/iam.serviceAccountTokenCreator Identity and Access Management (IAM) ロールと、Terraformを使用してリソースをデプロイするために必要な権限を持っています。Google推奨のベストプラクティスに従って、目的のリソースをデプロイするために開発環境を設定したいと考えています。どうすればよいですか?

あなたの会社では、大量のログデータを管理するためにCloud Loggingを使用しています。ログを処理のためにサードパーティアプリケーションにプッシュするリアルタイムログ分析アーキテクチャを構築する必要があります。どうすればよいですか?