Professional Cloud DevOps Engineer

あなたの会社では、Google Kubernetes Engine (GKE) でアプリケーションを実行しています。アプリケーション開発者は、アプリケーションをサポートするために頻繁にクラウドリソースを作成します。あなたは、Google が推奨するプラクティスに従いつつ、開発者に Infrastructure as Code (IaC) でインフラストラクチャを管理する能力を提供する必要があります。Kubernetes カスタムリソース定義 (CRD) を通じて Infrastructure as Code を管理し、選択したセットアップが Google Cloud サポートポータルでサポートされることを保証したいと考えています。何をすべきでしょうか?

あなたの会社はGoogle Cloudでサービスを運用しています。各チームは専用のプロジェクトでアプリケーションを実行しており、新しいチームやプロジェクトが定期的に作成されます。セキュリティチームは、すべてのログがセキュリティ情報イベント管理(SIEM)システムによって処理されることを要求しています。SIEMはPub/Subを使用してログを取り込みます。あなたは、既存および将来のすべてのログがSIEMによってスキャンされるようにする必要があります。何をすべきですか?

あなたは、オンプレミスおよびGoogle Cloud Platformにデプロイされた大規模なGoogle Kubernetes Engine (GKE) クラスタ上で実行されるeコマースアプリケーションをサポートしています。このアプリケーションは、コンテナで実行されるマイクロサービスで構成されています。最も多くのCPUとメモリを使用しているコンテナを特定したいと考えています。どうすればよいですか?

あなたの会社では、チームがプロジェクトレベルのIAM(Identity and Access Management)を含め、Google Cloudプロジェクトを自己管理することを許可しています。あなたは、共有VPCプロジェクトを担当するチームが誤ってプロジェクトを削除してしまうことを懸念しており、そのためプロジェクトにはリーエンが設定されています。共有VPCプロジェクトの削除を、組織レベルで `resourcemanager.projects.updateLiens` 権限を持つユーザーのみに制限するソリューションを設計する必要があります。どうすればよいですか?

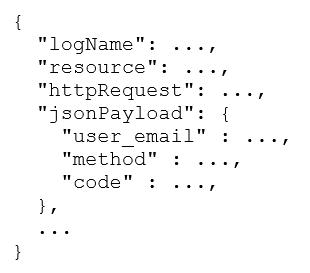

あなたの会社はeコマースビジネスを運営しています。決済処理を担当するアプリケーションは、以下のスキーマで構造化されたJSONロギングを行っています。 決済処理アプリケーションからのログの取得とアクセスは運用上必須ですが、`jsonPayload.user_email`フィールドには個人識別情報(PII)が含まれています。セキュリティチームは、エンジニアリングチーム全体がPIIにアクセスできることを望んでいません。エンジニアリングチームへのPIIの公開を停止し、アクセスをセキュリティチームのメンバーのみに制限する必要があります。どうすればよいですか?