Professional Cloud Security Engineer

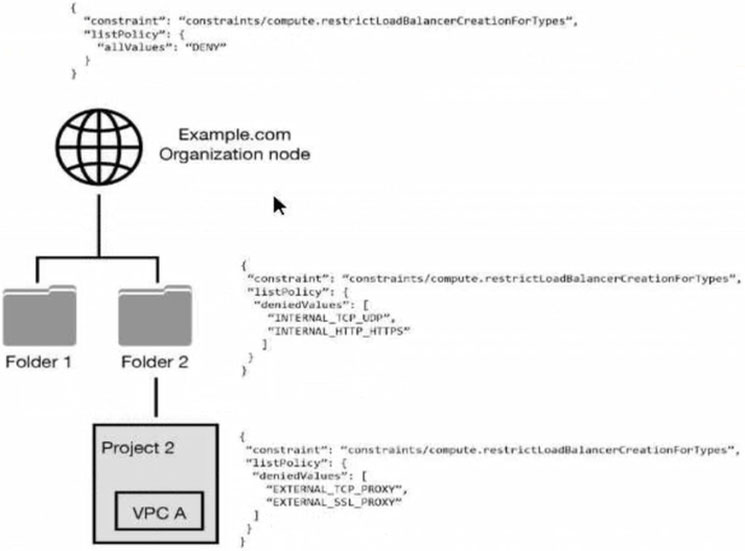

以下のリソース階層があります。図に示すように、階層内の各ノードには組織ポリシーが設定されています。VPC Aでは、どのロードバランサータイプが拒否されますか?

あなたのセキュリティチームは、Cloud Storageバケットに保存されている機密データを保護するために、多層防御アプローチを実装したいと考えています。チームには以下の要件があります。 ✑ プロジェクトAのCloud Storageバケットは、プロジェクトBからのみ読み取り可能であること。 ✑ プロジェクトAのCloud Storageバケットは、ネットワーク外部からアクセスできないこと。 ✑ Cloud Storageバケット内のデータは、外部のCloud Storageバケットにコピーできないこと。 セキュリティチームは何をすべきでしょうか?

セキュリティチームがファイアウォールルールなどのネットワークリソースを管理できるVPCを作成する必要があります。ネットワークリソースに関する職務の分離を可能にするには、どのようにネットワークを構成すべきですか?

ある雇用主が、従業員の異常値を特定し、賃金格差を是正するために、ボーナス報酬が時間とともにどのように変化したかを追跡したいと考えています。このタスクは、個人の機密性の高い報酬データを公開することなく実行する必要があり、かつ異常値を特定するために可逆的でなければなりません。 この目的を達成するために、どのCloud Data Loss Prevention APIの手法を使用すべきですか?

あなたはCloud Identityに新しいユーザーをオンボーディングしており、一部のユーザーが会社のドメイン名を使用してコンシューマーユーザーアカウントを作成していることを発見しました。これらのコンシューマーユーザーアカウントをCloud Identityでどのように管理すべきですか?