Professional Cloud Network Engineer

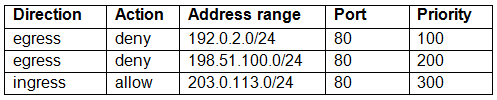

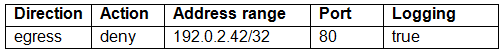

あなたの Virtual Private Cloud (VPC) 内のすべてのインスタンスに、以下のファイアウォールルールセットが適用されています: [画像1: 既存のファイアウォールルール] Direction | Action | Address range | Port | Priority --------- | ------ | --------------- | ---- | -------- egress | deny | 192.0.2.0/24 | 80 | 100 egress | deny | 198.51.100.0/24 | 80 | 200 ingress | allow | 203.0.113.0/24 | 80 | 300 このルールセットに以下のルールを追加するために、ファイアウォールルールを更新する必要があります: [画像2: 追加するファイアウォールルール] Direction | Action | Address range | Port | Logging --------- | ------ | ------------- | ---- | ------- egress | deny | 192.0.2.42/32 | 80 | true あなたは新しいユーザーアカウントを使用しています。ファイアウォールルールを更新する前に、この新しいユーザーアカウントに適切な Identity and Access Management (IAM) ユーザーロールを割り当てる必要があります。新しいユーザーアカウントは、更新を適用し、ファイアウォールログを表示できる必要があります。どうすればよいですか?

あなたの組織には、複数のVirtual Private Cloud (VPC) を含む単一のプロジェクトがあります。Cloud StorageバケットとBigQueryデータセットへのAPIアクセスを、自社のパブリックネットワーク内のリソースからのみ許可するように保護する必要があります。どうすればよいですか?

あなたの会社は、us-east1 リージョンの Virtual Private Cloud (VPC) のプライベートサブネットに 2000 台の仮想マシン (VM) をプロビジョニングしました。ユーザーがインターネット経由でソフトウェアアップデートやパッケージをダウンロードできるように、各 VM が公開リポジトリに対して最低 128 個の TCP 接続を確立できるように設定する必要があります。VM がインターネットへのアウトバウンド NAT を実行できるように、Cloud NAT ゲートウェイを実装する必要があります。すべての VM が同時に公開リポジトリに接続し、ソフトウェアアップデートやパッケージをダウンロードできることを保証しなければなりません。これを達成するために使用できる 2 つの方法はどれですか? (2 つ選択)

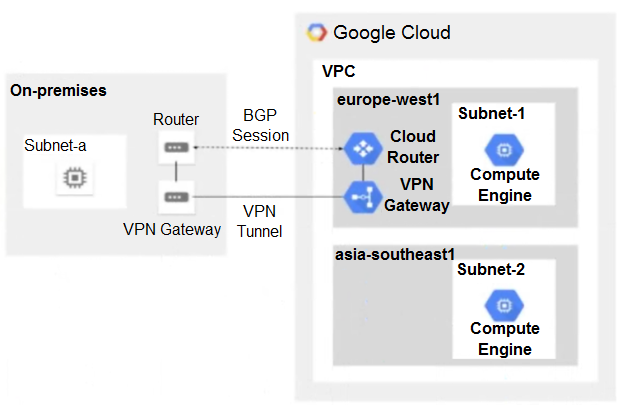

以下のルーティング設計があります。asia-southeast1 リージョンの Subnet-2 内の Compute Engine インスタンスが、オンプレミスのコンピューティングリソースと通信できないことがわかりました。どうすればよいですか?

オンプレミスネットワークをGCPに接続するためにVPNゲートウェイをデプロイしたいと考えています。BGP非対応のオンプレミスVPNデバイスを使用しています。ネットワークが成長した際に、ダウンタイムと運用オーバーヘッドを最小限に抑えたいと考えています。デバイスはIKEv2のみをサポートしており、Googleの推奨プラクティスに従いたいと考えています。 どうすべきでしょうか?