Professional Cloud Network Engineer

あなたの会社は最近Google Cloudに移行しました。あなたは部署Aと部署Bのために個別のVirtual Private Cloud(VPC)ネットワークを設定しました。両方のVPCネットワークが、VPCネットワーク間の完全な分離を保ちつつ、別々のリンクを通じて同じオンプレミスのロケーションにアクセスできるように設定する必要があります。また、あなたの設計では、条件付きフォワーディングを使用して、Google Cloud上のワークロードからオンプレミスのDNSサーバーにクエリできる必要もあります。運用オーバーヘッドは最小限に抑えたいと考えています。どうすべきでしょうか?

あなたは会社のGoogle CloudインフラストラクチャをデプロイするためにTerraformを使用することを計画しています。設計は以下の要件を満たす必要があります: • 各Google Cloudプロジェクトは、チームが取り組む内部プロジェクトを表す必要があります。 • 内部プロジェクトが完了した後、インフラストラクチャは削除される必要があります。 • 各内部プロジェクトには、Google Cloudリソースを管理するための独自のGoogle Cloudプロジェクトオーナーが必要です。 • 同時に10~100個のプロジェクトがデプロイされます。 Terraformコードを作成する際、デプロイがシンプルで、コードが再利用可能であり、一元管理できることを保証する必要があります。 どうすべきでしょうか?

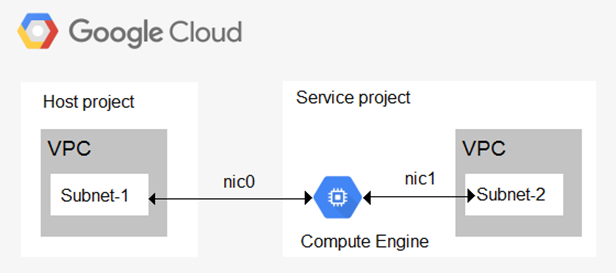

以下の共有VPC設計があります。ホストVPCのSubnet-1に対してVPCフローログが設定されています。Subnet-2のフローログも監視したいと考えています。どうすればよいですか?

あなたの会社は人気のゲームサービスを提供しています。インスタンスはプライベートIPアドレスでデプロイされており、外部アクセスはグローバルロードバランサーを通じて許可されています。悪意のある可能性のあるアクターを特定したと考えていますが、正しいクライアントIPアドレスであるか確信が持てません。正規のユーザーへの影響を最小限に抑えながら、このアクターを特定したいと考えています。 どうすべきでしょうか?

あなたは、組織のGoogle Cloud環境を、Border Gateway Protocol (BGP) をサポートしていないオンプレミスネットワークに接続するように構成しています。オンプレミスネットワークには、Google Cloudから到達可能である必要がある30個のCIDR範囲があります。あなたのVPNゲートウェイは、CIDRごとに一意の子セキュリティアソシエーション (SA) を作成します。オンプレミスネットワーク内の30個のCIDR範囲がGoogle Cloudから到達可能であることを保証する必要があります。 Googleが推奨するプラクティスに従って、これを達成するために使用できる2つの方法を選択してください。(2つ選択)