Professional Cloud Network Engineer

あなたのオンプレミスデータセンターには2台のルーターがあり、それぞれがVPNを介してGoogle Cloud環境に接続されています。すべてのアプリケーションは正常に動作していますが、トラフィックは期待通りに2つの接続間で負荷分散されず、すべて単一のVPNを通過しています。 トラブルシューティング中に、以下のことが判明しました。 • 各オンプレミスルーターには、一意のASNが設定されています。 • 各オンプレミスルーターには、同じルートと優先度が設定されています。 • 両方のオンプレミスルーターは、単一のCloud Routerに接続されたVPNで設定されています。 • 両方のオンプレミスルーターとCloud Routerの間でBGPセッションが確立されています。 • オンプレミスルーターのルートのうち、1つだけがルーティングテーブルに追加されています。 この問題の最も可能性の高い原因は何ですか?

既存のVirtual Private Cloud (VPC) 内のプライベートサブネットで、いくつかのマイクロサービスを実行しています。これらのマイクロサービスにアクセスするために、Cloud Run と Cloud Functions を使用する追加のサーバーレスサービスを作成する必要があります。サーバーレスサービスとプライベートマイクロサービス間のネットワークトラフィック量は少ないです。ただし、各サーバーレスサービスは、どのマイクロサービスとも通信できる必要があります。コストを最小限に抑えるソリューションを実装したいと考えています。どうすればよいですか?

あなたは、20 Gbps の Dedicated Interconnect 接続をプロビジョニングし、10 Gbps の VLAN アタッチメントを設定しました。最近、オンプレミスデータセンターから Interconnect 接続への上りトラフィックが着実に増加していることに気づきました。エンドユーザーができるだけ早く完全な 20 Gbps のスループットを達成できるようにする必要があります。これを達成するために使用できる2つの方法は何ですか?(2つ選択)

あなたの会社は、us-west1 と us-east1 という2つの異なるリージョンに2つの Dedicated Interconnect 接続を持つ Virtual Private Cloud (VPC) を持っています。各 Dedicated Interconnect 接続は、それぞれのリージョンの Cloud Router に VLAN アタッチメントによって接続されています。高可用性のフェイルオーバーパスを設定する必要があります。デフォルトでは、オンプレミス環境からのすべての入力トラフィックは、us-west1 接続を使用して VPC に流れる必要があります。us-west1 が利用できない場合、トラフィックを us-east1 に再ルーティングしたいと考えています。このフェイルオーバーパスを有効にするために、multi-exit discriminator (MED) 値をどのように設定する必要がありますか?

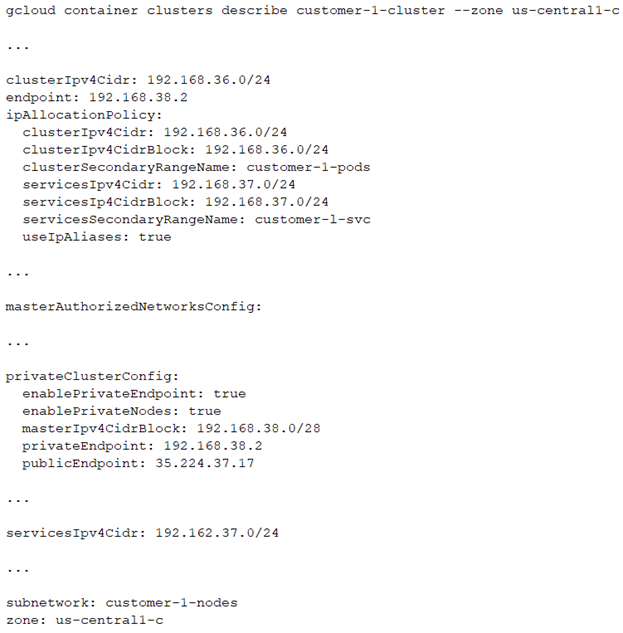

以下のようなプライベート Google Kubernetes Engine (GKE) クラスタのデプロイメントがあります。 同じVPC内のサブネットワーク `kubernetes-management` に、内部IPアドレス `192.168.40.2/24` を持ち、外部IPアドレスが割り当てられていない仮想マシン (VM) がデプロイされています。kubectl を使用してクラスタマスターと通信する必要があります。どうすればよいですか?