Professional Cloud Developer

あなたのチームは現在、データベースバックエンドとしてBigtableを使用しています。アプリケーションのアプリプロファイルで、Bigtableクラスタへの接続が単一クラスタルーティングとして指定されており、クラスタが利用不可になった場合に手動フェイルオーバーを行うように接続ロジックが構成されていることに気づきました。あなたは、より効率的で高可用なBigtable接続を実現するために、アプリケーションコードを最適化したいと考えています。どうすべきですか?

あなたはeコマース企業に勤務しています。あなたの会社は複数のアプリケーションをGoogle Cloudに移行しており、あなたはそのうちの1つのアプリケーションの移行を支援しています。このアプリケーションは現在、OS依存性のないVMにデプロイされています。あなたはDockerfileを作成し、それを使用して新しいイメージをArtifact Registryにアップロードしました。インフラストラクチャと運用の複雑さを最小限に抑えたいと考えています。何をすべきでしょうか?

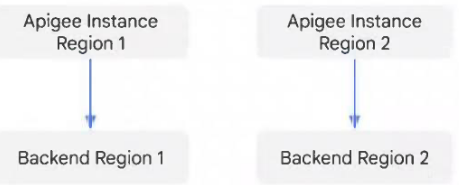

最近、組織のApigee APIプロキシを2つのリージョンにデプロイしました。両方のリージョンは、APIをホストする個別のバックエンドで構成されています。Apigeeがトラフィックを適切なローカルリージョンのバックエンドにルーティングするように構成する必要があります。どうすればよいですか?

あなたは地元のコンサート会場で働く開発者です。顧客はあなたの会社のウェブサイトを使ってイベントのチケットを購入します。選択された座席が予約された際に、顧客に即時に確認を提供する必要があります。チケット注文プロセスをどのように設計すべきですか?

あなたはコンテナファーストのアプローチを採用している金融サービス企業で働いています。あなたのチームはマイクロサービスアプリケーションを開発しています。コンテナイメージを作成し、回帰テストを実行し、そのイメージをArtifact Registryに公開するCloud Buildパイプラインがあります。回帰テストに合格したコンテナのみがGKEクラスタにデプロイされるようにする必要があります。GKEクラスタではすでにBinary Authorizationを有効にしています。次に何をすべきでしょうか?